Je ne suis ni un informaticien ni un expert, juste un militant utilisant fréquemment des outils numériques et s’intéressant à la sécurité numérique. Autre précision importante, je suis pas mal nomade et cela influence mes pratiques numériques. Ce texte s’adresse aussi bien aux amateur.ices qu’aux personnes plus expérimentées. Pour les personnes plus débutant.es, un lexique se trouve à la fin si il y a des mots que vous ne comprenez pas avec des liens pour approfondir la question. Ce texte est plutôt pensé cependant pour les personnes souhaitant franchir le pas et se lancer dans des changements de pratiques personnelles.

Sommaire :

- Organisation matérielle

- Sauvegardes et rangement numérique

- Mails : hébergeurs et PGP

- Tails et navigation Internet

- Dons et partage de connaissances

- Conversations instantanées et télphonie

- Lexique

1. Organisation matérielle

Alors, malheureusement le numérique, ça vient avec du matériel qui peut coûter de l’argent. Voilà mon matériel personnel :

![]() 3 clés USB (de préférence plus de 16 giga, moi j’utilise du 32 pour être tranquille)

3 clés USB (de préférence plus de 16 giga, moi j’utilise du 32 pour être tranquille)

![]() 2 disques durs (j’ai pas mal de fichiers du coup j’utilise du 2 To),

2 disques durs (j’ai pas mal de fichiers du coup j’utilise du 2 To),

![]() un ordinateur portable,

un ordinateur portable,

![]() 2 téléphones avec écran tactile, 1 téléphone « brique »,

2 téléphones avec écran tactile, 1 téléphone « brique »,

![]() une carte SIM personnelle, une carte SIM rechargeable avec fausse identité, une carte SIM non activée et activable au cas où pour la brique.

une carte SIM personnelle, une carte SIM rechargeable avec fausse identité, une carte SIM non activée et activable au cas où pour la brique.

Expliquons maintenant brièvement pourquoi j’ai tout ça et comment ça s’organise dans la pratique et pourquoi.

Mes 3 clés USB sont des copies de la même clé Tails. Ma clé principale est celle sur laquelle je travaille quotidiennement. Je me balade aussi avec ma deuxième clé qui est ma clé de secours si jamais je casse ma première clé (ce qui arrive malheureusement…). Ma troisième clé est une clé de sauvegarde qui est rangée dans un endroit plus sûr au cas où je perde tout le matériel avec lequel je me balade (accident, perquisition, vol, etc.).

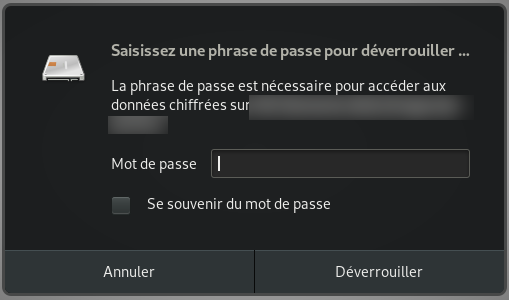

Je stocke toutes mes données sur mes disques durs. Je me balade avec un de ces disques durs pour avoir accès à mes données en permanence. L’autre disque dur est stocké dans un endroit plus sûr et ne bouge pas. C’est une copie exacte du disque dur avec lequel je me balade. Ces disques durs sont chiffrés de la manière suivante : une première partition d’une centaine de giga est en FAT32 et est non chiffrée afin que cette partition soit reconnaissable par tous les ordinateurs (linux, windows, mac). L’autre partition est chiffrée avec le système LUKS et n’est utilisable que sous linux.

Mon ordinateur portable est sur Debian (Linux) et est intégralement chiffré via LUKS. Même si c’est lourd, c’est important de me balader avec mon ordinateur pour ne pas devoir emprunter celui des autres et pour avoir accès à un système d’exploitation personnel différent de Tails. C’est en effet plus simple de ne pas être sur Tails pour télécharger via torrent, installer des programmes, etc. Quand je suis sur des lieux militants, j’essaye autant que possible de faire en sorte que cet ordinateur portable ne se connecte pas à Internet.

Mes téléphones portables avec écran tactile me servent principalement à avoir Internet quand j’en ai besoin pour des soucis d’indépendance. Mes deux téléphones ne sont jamais allumés au même endroit et souvent j’attends plusieurs heures et quelques km au minimum entre l’extinction d’un téléphone et l’allumage de l’autre. Si jamais je vais dans des lieux militants où je sais qu’il y a du wifi facilement accessible, je ne paye pas de recharge Internet pour ma carte SIM prépayée et j’utilise le wifi du lieu où je suis. J’avais essayé de remplacer le téléphone portable militant par une routeur wifi qui marche avec des cartes SIM histoire de ne vraiment l’utiliser que pour ça.

Ma brique est là pour dépanner moi ou des ami.es au cas où en cas de besoin d’un téléphone anonyme. Elle a été achetée cash et pareil pour la carte SIM non activée. J’essaye de noter les circonstances où elle a été utilisée et je souhaiterais m’en séparer (revente ? don ?) / en acheter une autre quand elle aura été trop (à définir) utilisée.

2. Faire mes sauvegardes et ranger mes dossiers numériques

Mes sauvegardes me servent à protéger mes données des accidents, pertes, perquisitions, vols.

Je fais deux types de sauvegardes régulièrement. Quand je me balade, j’essaye d’actualiser ma clé de secours tous les mois histoire de pas perdre trop de choses si je casse ma clé Tails (ça m’est déjà arrivé, depuis je fais plus attention). Pendant ces sauvegardes régulières, je fais dans l’ordre :

- Rangement de ma clé Tails (si j’ai la motivation),

- Actualisation de la clé de secours,

- Copie du contenu de ma clé Tails sur mon disque dur (dossier Persistent avec la date de copie),

- Copie des nouveaux fichiers importants de mon ordinateur vers mon disque dur et rangement de mon ordinateur.

Copier mon dossier Persistent me permet de garder un mini historique de l’évolution de ma clé Tails et de supprimer facilement les fichiers pour faire de la place sans me poser de questions (au pire c’est stocké sur mon disque dur). Je supprime les vieilles sauvegardes de temps en temps pour pas encombrer mon disque dur.

Astuces de rangement et mots de passes

Pour faire des sauvegardes efficaces, c’est important pour moi de bien ranger mon ordinateur. Je profite en général des moments de sauvegarde pour organiser un peu mon ordinateur et ma clé tails, supprimer les fichiers inutiles, etc. Tout ces rangements successifs m’ont amené à plusieurs astuces : j’ai un dossier administratif avec plein de documents administratifs importants en PDF. Si j’ai des documents seulement en papier, j’essaye de les scanner ou de les prendre en photo pour les mettre sur mon ordinateur.

Dans ce dossier administratif, il y a notamment une base de données de mots de passe géré par KeepassXC. En gros, j’ai 5 mots de passe différents que je connais par coeur car je les utilise tout le temps :

![]() le mot de passe de mes clé Tails,

le mot de passe de mes clé Tails,

![]() le mot de passe de mon ordinateur et de mes disques durs externes,

le mot de passe de mon ordinateur et de mes disques durs externes,

![]() le mot de passe de ma base de données de mots de passe,

le mot de passe de ma base de données de mots de passe,

![]() le mot de passe de mon téléphone personnel,

le mot de passe de mon téléphone personnel,

![]() le mot de passe de mon téléphone militant.

le mot de passe de mon téléphone militant.

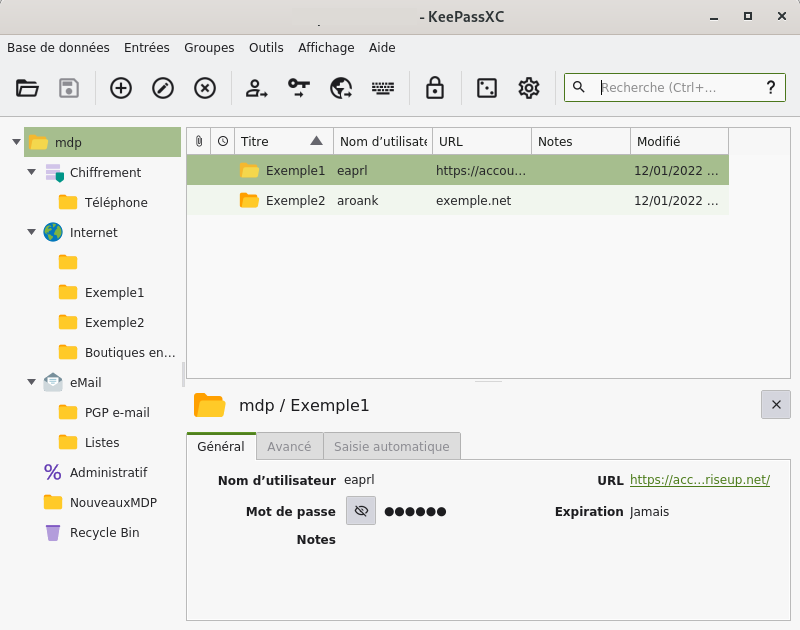

En plus de ces 5 mots de passes que je connais par coeur, j’ai plein d’autres mots de passe que je ne connais absolument pas et qui ont été générés aléatoirement et qui sont quasiment tous à usage unique. L’intégralité de ces mots de passe est stockée dans une base de donnée (un fichier .kdbx) ouvrable avec KeepassXC. Ce fichier de mots de passe est stocké dans mes disques durs externes, mon ordinateur personnel et mes clés tails. Si je n’ai pas accès à la base de données, je n’ai accès à aucune de mes adresses mails, comptes en ligne, car je ne connais pas les mots de passe associés. Cela peut ne pas être pratique quelques fois mais je m’en tire bien en vrai.

J’ai cette base de données de mots de passe afin d’avoir des mots de passe sécurisés (notamment longs sans que cela m’encombre l’esprit de devoir m’en souvenir) et à usage unique (afin de me protéger des fuites de mots de passes qui ont quelques fois lieu sur Internet). J’aimerais bien un jour changer mes 3 mots de passes principaux (clé Tails, ordinateur, base de données) pour mieux me protéger (imaginons que j’aie tapé mon mot de passe en étant filmé) mais j’ai la flemme de devoir réapprendre de nouveaux mots de passe, peur de les oublier et je ne pense pas que cela soit si important. Je fais attention à mes sauvegardes car si je perds cette base de données de mots de passe, je perds beaucoup de choses définitivement (toutes mes adresses mails, etc.).

Comme il y a beaucoup de mots de passe dans la base de données, j’essaye de la ranger également et notamment il y a un dossier « NouveauxMDP » qui me simplifie la vie quand je dois fusionner les bases de données qui ont vécu séparément (sur ma clé Tails et mon ordinateur personnel notamment) et pour être sur que je ne perds pas de mots de passe. Quand je crée un nouveau mot de passe, il va dans Nouveaux et ce n’est que quand je fais le travail de fusionner les bases de données que les nouveaux mots de passe sont rangés dans les dossiers appropriés.

Quand je vais à l’endroit sûr où j’ai le deuxième disque dur et la troisième clé USB, je fais le même type de sauvegardes sauf que j’essaye de faire un plus grand rangement également si j’ai la motivation. J’essaye de faire ça aussi souvent que possible, idéalement tous les 2-3 mois. C’est notamment à ce moment que je fusionne proprement mes bases de données de mots de passe.

3. Les mails : hébergeur et PGP

Alors pour essayer de compartimenter mes usages et mes identités numériques, j’ai une grande quantité d’adresse mails. Le fait de pouvoir créer un alias sur riseup en un clic m’aide beaucoup à ça ! Quand on a beaucoup d’adresses mails (et qu’on utilise PGP), on a besoin d’un client mail et j’utilise Thunderbird qui est installé nativement sur Tails.

Au niveau des adresses mails, j’ai une adresse mail personnelle (avec mon prénom et nom) et beaucoup d’adresses mails militantes que je ne consulte que sur ma clé Tails. Quand j’ai envie d’avoir une nouvelle identité numérique, je vais juste créer un alias sur accounts.riseup.net et je rajoute cet alias dans mon client Thunderbird (paramètres des comptes, gérer les identités).

J’aimerais bien avoir une plus grande variété d’hébergeurs mails pour la décentralisation de mes données mais la plupart de mes adresses sont en riseup car c’est juste le serveur le plus pratique pour créer des adresses anonymes gratuitement. J’ai essayé d’autres alternatives (comme CHATON) sans trouver d’alternatives concrètes qui ne demandent pas d’argent (c’est un peu compliqué pour moi de payer par Internet de manière anonyme, voir plus tard).

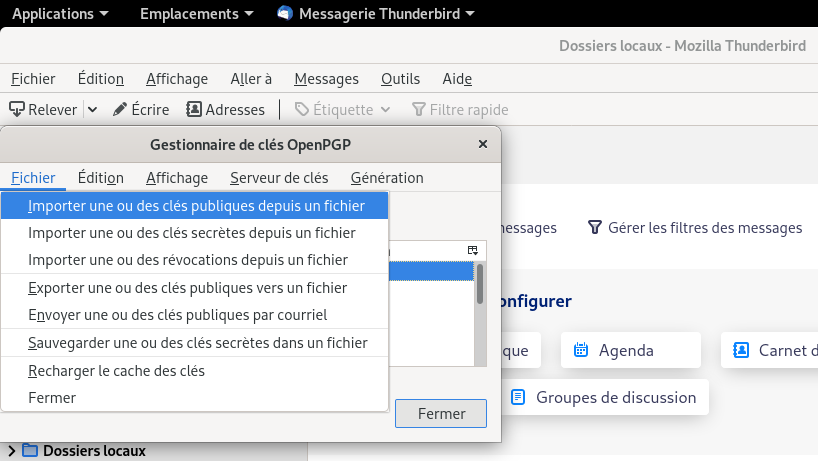

Quand je crée un nouvel alias mail, je fais dans l’ordre :

1) créer le nouvel alias,

2) ajouter l’identité à mon Thunderbird,

3) créer une clé privée PGP sur mon thunderbird associée à cet alias,

4) (si motivation car pas convaincu de l’utilité) exporter la clé privée de cet alias en créant un nouveau mot de passe en passant et mettre cette clé privée sur mon disque dur.

5) (jamais fait mais peut-être que je devrais) créer un certificat de révocation de ma clé PGP et le stocker sur mon disque dur.

Je suis très content que Thunderbird gère les clés PGP de manière native. C’est super pratique et très simple à mettre en place. Je fais gaffe à mes sauvegardes de clés PGP car si je les perds, il y a beaucoup de mails que je ne peux plus relire. Avant, je m’embêtais à mettre mes clés publiques sur des serveurs de clés. Maintenant quand je dois contacter quelqu’un.e quelqu’un.e qui utilise PGP, j’envoie juste un mail avec ma clé publique et en demandant sa clé puis j’attends la réponse avec sa clé publique avant d’échanger des mails chiffrés.

Pour les personnes dont je ne sais pas s’iels utilisent PGP, j’ai pas vraiment déterminé la meilleure manière de faire pour signifier que j’utilise PGP sans devoir expliquer ce que c’est ou perdre les gens. Quand je joins ma clé publique par défaut à tout mes mails, je reçois parfois des réponses du style « je n’arrive pas à ouvrir la pièce jointe ». Du coup, j’ai un peu pris l’habitude de ne plus le faire mais je me demande si à cause de ça, je manque des occasions de chiffrer les mails avec des correspondant.es qui font pareils. Je suppose que je pourrais juste rajouter une signature automatique du style « Hé, j’utilise PGP. N’hésite pas à me donner ta clé publique si tu utilises toi aussi ce système ou si tu veux apprendre à le faire ».

4. Tails : navigation Internet et programmes pratiques.

En gros, je fais des trucs militants sur ma clé Tails (consulter des adresses mails militantes, écrire des textes, etc.) et je fais des trucs persos sur mon ordinateur (consulter adresse mail personnelle, acheter des trucs en ligne, télécharger des films, des livres, etc.). Mon disque dur me permet de faire le lien entre les deux systèmes d’exploitation. C’est pas parfait car quelques fois, j’ai besoin de tel logiciel pour faire un truc militant et dans ce cas, je le fais sur mon ordi perso, etc.

Alors l’avantage de Tails, c’est que je lui fais confiance pour faire les choses au mieux et que ça ne me demande pas de compétences particulières en informatique pour cela. Il suffit d’installer Tails sur une clé USB et c’est simple d’utilisation. Au fur et à mesure, je comprends un peu mieux ce qu’il y a derrière la boîte noire qui s’appelle Tails et ça me permet de mieux comprendre ses limites et ses avantages (et d’améliorer l’anonymat de mon Debian sur mon ordinateur personnel).

Alors l’avantage de Tails, c’est que toutes les connexions passent par Tor sans que je me pose de questions dessus. Le problème, c’est pour visiter des sites qui bloquent Tor avec des captchas de l’enfer (d’expérience c’est surtout sur les sites d’achats en ligne). Je n’active jamais le navigateur non sécurisé sur ma clé Tails.

Mon expérience m’a appris qu’il fallait abandonner toute idée de faire des captchas depuis Tor sous peine de plusieurs minutes de torture à faire une dizaine de captchas avant de se faire refuser l’accès. Si j’ai vraiment besoin d’avoir accès à un site bloqué par captcha, j’essaye d’abord de changer de circuit Tor pour ce site. Si ça ne marche pas, je vais depuis Firefox sur mon Debian. Quand on s’impose cette discipline, on apprend à mieux utiliser Tor, à regarder les vidéos youtube depuis la recherche Duckduckgo, etc. Mais je dois avouer que pour regarder mes vidéos dans une qualité supérieure à 144p ou pour télécharger des gros fichiers, je lance quelques fois mon ordinateur personnel...

L’autre truc pratique avec Tails, c’est que c’est un système d’exploitation assez pratique mine de rien. Il y a plein de programmes que j’ai appris à utiliser en partie grâce à Tails. Ainsi j’ai découvert mat2 pour supprimer les métadonnées, Inkscape pour faire des dessins vectoriels, et Gimp pour retoucher des photos.

5. Dons et ateliers de sécurité numérique

Il est important pour moi de penser à améliorer nos pratiques en sécurité numérique de manière collective et pas uniquement individuelle.

Parce que les outils que j’utilise demandent du travail et du matériel, j’essaye de faire des dons de temps en temps aux développeur.euses de ces outils. Je pense notamment à Riseup, Tails, Framasoft, la quadrature du net, mais aussi plein de petits projets moins connus et qui ont également besoin de soutien. Par contre, j’aime pas le faire depuis mon compte en banque et j’ai la flemme d’apprendre à utiliser les cryptomonnaies pour ça. De plus, le bilan écologique des cryptomonnaies et la spéculation sur la valeur de celles-ci me questionnent beaucoup sur l’utilisation de cette technologie.

Mine de rien, en développant mes propres compétences en termes de sécurité numérique, je me suis rendu compte que je m’y connaissais suffisamment pour expliquer tout ça à d’autres personnes. Du coup, je propose de manière spontanée des ateliers de sécurité numérique dans des lieux militants. Souvent, je m’attends à ce que personne ne vienne et finalement, c’est quand même un sujet qui semble intéresser pas mal de monde. Et même si je suis loin d’être un spécialiste, j’ai l’impression que les personnes venant à ces ateliers apprennent des choses.

Pendant ces ateliers, j’essaye d’aborder les questions de sécurité numérique en partant des menaces (comment l’état ou les entreprises récupèrent des données privées pour les utiliser contre nous) pour aboutir aux protections (gestionnaire de mots de passe, Tails, etc.) et à leurs limites. Et les menaces ne manquent pas : fuites de bases de données de mots de passes, surveillance du réseau téléphonique, revente de vos données, piratage des téléphones, surveillance des fournisseurs d’accès à Internet, perquisition, etc. Cela permet d’aborder les principales méthodes de protection : gestionnaire de mots de passes, limitation de l’usage des téléphones, des applications et des réseaux sociaux, utilisation de Tor, Tails et PGP, chiffrement des données, etc.

Je suis quelques fois déçu de ne pas organiser plus d’ateliers pratiques collectifs (création de clé Tails, chiffrement de disques durs , utilisation de PGP) et de surtout organiser des discussions. Mais les ateliers pratiques peuvent prendre pas mal de temps et ça demande à ce que les personnes viennent avec leur propre matériel et connaissent déjà ce qu’iels veulent faire (se soient déjà renseigné.es).

6. Les conversations instantanées et les téléphones : je galère

Pour avoir des conversations en instantanée (messagerie ou vocal), je n’arrive pas à trouver de bonnes méthodes qui me plaisent. Les téléphones, c’est vraiment compliqué à bien gérer…

Comme je ne fais aucunement confiance aux téléphones, je ne consulte jamais mes mails dessus et je ne rentre jamais de mots de passes importants depuis mon téléphone. Je ne les utilise que comme méthode de communication par messagerie instantanée, d’appels vocaux et comme borne wifi mobile pour mon ordinateur et ma clé Tails auxquels je fais beaucoup plus confiance. Il est en effet beaucoup plus facile de pirater un téléphone qu’une clé Tails. Ma clé Tails se connecte au wifi de mes deux téléphones mais j’évite de connecter mon ordinateur personnel à mon téléphone militant afin de limiter les liens faisables entre mon ordinateur personnel (relié à mon identité et auquel je fais moins confiance qu’à ma clé Tails) et mon téléphone militant (relié à une identité imaginaire que j’utilise).

Mon idée derrière le fait d’avoir deux téléphones intelligents, c’est d’avoir un téléphone personnel avec lequel j’appelle mes ami.es, ma famille et fait mes démarches administratives d’un côté. De l’autre côté, j’ai un téléphone militant dont je donne le numéro aux militant.es que je croise et qui préfèrent échanger par téléphone que par mail (et quelques fois c’est plus pratique d’avoir un numéro de téléphone). Le téléphone personnel est allumé quand je suis chez des potes, chez de la famille et le téléphone militant est allumé dans les lieux militants. Je n’utilise pas deux cartes SIM avec le même téléphone à cause des numéros IMEI.

Je fais ça pour me protéger très partiellement contre le fichage par analyses informatisées de grandes quantités de données. En effet, dès que mon téléphone est allumé à un endroit avec une carte SIM, la position de cette carte SIM est connue (il s’agit de données que je laisse derrière moi). Dès que je donne mon numéro de téléphone personnel à quelqu’un, c’est comme si je lui donnais mon identité car la carte SIM a un abonnement à mon nom. Dès que cette personne m’appelle ou m’envoie un message, cela laisse encore des données. Toutes ces données prises indépendamment semblent très petites mais quand elles sont analysées en grandes quantités par ordinateur, elles se recoupent en informations très précises sur nous, nos habitudes, etc.

En ayant deux téléphones que j’essaye d’éteindre régulièrement, je limite les données que je laisse (car j’essaye d’éteindre au maximum mes téléphones) et je les rend moins facilement analysables (car je ne mélange pas les téléphones entre eux).

Mais dans la pratique, c’est vraiment dur à gérer. À un moment, ça m’a tellement saoulé que j’avais mon téléphone personnel avec ma carte SIM personnelle tout le temps pour me simplifier la vie et j’avais abandonné le téléphone militant. En effet, c’est un peu compliqué de me motiver à mettre en place une pratique pas terrible (car même si j’y arrivais, ce que j’essaye de faire est loin d’être idéal).

De plus, ça coûte des sous, ça prend du temps (aller acheter des recharges, activer des cartes SIM, etc.). D’autre part, quelques fois, je suis sur un lieu militant et je dois faire une démarche administrative ou j’ai envie d’appeler tel.le ami.e ou de la famille. Alors je dois allumer mon téléphone personnel sur un lieu militant sur lequel j’avais peut-être allumé mon téléphone militant avant. Et quelques fois, j’ai envie d’être disponible pour tel.le proche ou telle démarche administrative importante, alors je laisse mon téléphone allumé tout simplement.

Alors je me dis qu’il faudrait peut être que je me sépare de mes téléphones ou que je limite fortement leur utilisation pour me simplifier la vie et réellement limiter les données que je laisse. Mais j’ai un peu peur d’être trop marginalisé (complexité de me contacter pour les personnes utilisant le téléphone) et de me priver de réseau de soutien qui peut m’être utile parfois (appeler un.e ami.e, c’est quelques fois mieux qu’un mail) et de ne pas être disponible facilement pour des personnes qui en auraient besoin. D’autre part, c’est quand même super pratique d’avoir accès à Internet facilement et de manière indépendante via le partage de connexion.

Je suis vraiment gêné par le fait que Tails ne propose pas de manière native de bons systèmes de communication instantanées comme un bon client pour XMPP ou Matrix. Je sais que certaines personnes aimeraient bien avoir Signal sur Tails pour être compatibles avec le plus de monde possible (beaucoup de personnes utilisent Signal) mais ça me paraît absurde de vouloir associer un numéro de téléphone (même anonyme) à sa clé Tails… J’ai l’impression que cela faciliterait beaucoup mes communications avec d’autres militant.es.

7. Lexique

Quand j’ai des questions par rapport à la sécurité numérique, je trouve mes réponses en général sur Wikipédia, la section sécurité du site de Riseup, le site de Tails, les brochures guide de survie en sécurité numérique, TuTORiel Tails et le guide d’autodéfense numérique disponibles sur Internet. Voici cepandant un lexique rapide de termes que j’utilise dans cet article.

Tor

Système de connexion à Internet facilitant l’anonymat sur Internet. Ça serait un peu long d’expliquer ici ce que c’est concrètement. La manière la plus simple de naviguer sur Internet via Tor est d’installer le navigateur Internet Tor Browser.

Clé Tails

Une clé Tails est une clé USB sur lequel est installée le système d’exploitation Tails. Windows, Ubuntu et Mac OS sont d’autres systèmes d’exploitation. En branchant la clé Tails à un ordinateur, on peut démarrer sur Tails et travailler sur ce système d’exploitation avec vos données personnelles depuis n’importe quel ordinateur. Les clés Tails sont facilement transportables et sont pensées pour faciliter votre anonymat sur Internet (en utilisant Tor de manière systématique) et pour protéger vos données via le chiffrement. De nombreux tutoriels sont disponibles sur Internet pour expliquer faciliter la création et la prise en main d’une clé Tails.

Sauvegarde de clé Tails

Quand on commence à avoir des données uniquement sur sa clé Tails, il est important de faire des sauvegardes régulières car les clés USB se perdent et se cassent facilement. Le protocole pour faire un double d’une clé Tails se trouve sur le site de Tails.

FAT32 et LUKS

Il s’agit de systèmes d’écriture de données différents sur les disques durs. FAT32 est complètement compatible avec Mac, Windows et Linux. LUKS n’est utilisable que sur Linux. C’est pourquoi j’ai deux partitions sur mes disques durs : une en FAT32 non chiffrée pour faciliter le transfert et l’écriture de fichier sur mon disque dur et une autre en LUKS chiffrée que je réserve à mon usage personnel. D’ailleurs pour certains ordinateurs, c’est important que ce soit la première partition qui soit en FAT32 et non pas la deuxième car sinon le disque dur n’est pas reconnu. Je me suis fait avoir en devant formater un disque dur en entier pour cette raison. Afin de ne pas me poser de questions, je mets de base toutes mes données sur la partition chiffrée et je déplace dans la partition non chiffrée quand je souhaite faire des partages avec d’autres personnes.

Protocole PGP

Le protocole PGP est un protocole de chiffrement asymétrique de mails. Dans l’idée, vous avez une clé de chiffrement qui est séparée en deux : une clé publique que vous donnez à tout le monde et une clé privée que vous gardez pour vous qui sert à déchiffrer les messages qui ont été chiffrés avec votre clé publique. L’analogie que j’aime bien utiliser est celui de la boîte aux lettres : vous donnez à tout le monde votre adresse postale mais vous êtes seul.es à pouvoir ouvrir la boîte aux lettres. La clé publique est l’équivalent de votre adresse postale et la clé privée est la clé de la boîte aux lettres et les mails chiffrés avec votre clé publique correspondent aux lettres qui se trouvent dans la boîte aux lettres. Le protocole PGP a plusieurs avantages. Il permet d’assurer que seul.es les personnes possédant votre clé privée (en théorie seulement vous car vous la créez et ne la partagez jamais) peuvent déchiffrer les mails utilisant ce protocole. Il permet aussi de ne pas faire dépendre d’autres personnes la sécurité de vos échanges mails : hébergeur d’adresse mail, fournisseur d’accès internet, etc. Avec les versions récentes de Thunderbird, le protocole PGP est assez simple à utiliser.

Client mail, Thunderbird

Un client mail est une application permettant l’envoi et la réception de mails sans devoir se connecter au webmail sur un navigateur. Thunderbird est le client mail que j’utilise. Notez que protonmail n’est pas compatible avec Thunderbird et que personnellement ça me poserait de gros problèmes pratiques (devoir aller sur le webmail, c’est lent et ça prend du temps et c’est peu compatible avec PGP). C’est une des raisons (en plus d’être une entreprise privée) pour lesquelles je ne conseille pas protonmail aux personnes qui me demandent.

XMPP, Matrix et Signal

Il s’agit de trois protocoles de chiffrement de messagerie instantanée différents. Signal est le nom à la fois du protocole de chiffrement et de l’application qui l’utilise. Pour Matrix, l’application la plus connue est Element et pour XMPP, il s’agit de Conversations. Il existe d’autres protocoles et applications de messagerie instantanée comme Whatsapp, Telegram ou Wire. Toutes ces applications sont en général chiffrées de bout en bout (c’est-à-dire que seul.es vous et vos destinataires peuvent déchiffrer vos messages) et utilisent Internet ce qui laisse des traces moins évidentes que le réseau téléphonique standard (appels vocaux et SMS). Les applications et protocoles Signal, WhatsApp, Telegram et Wire sont propriétaires (privés) alors que les protocoles XMPP et Matrix sont libres.

Numéro IMEI et carte SIM

Quand les téléphones se connectent au réseau téléphonique, ils bornent en communiquant leur numéro de carte SIM et leur numéro IMEI qui est un numéro de série associé à l’objet physique. Du coup mettre plusieurs cartes SIM dans le même téléphone n’est pas si utile que ça à cause des numéros IMEI.

Compléments d'info à l'article

2 compléments